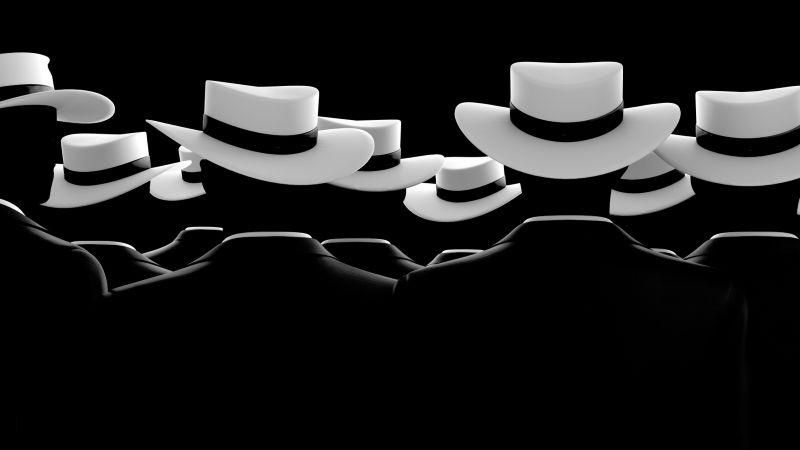

Un « white hat » est un terme utilisé pour décrire un individu ou une entreprise qui pratique l’éthique de la sécurité informatique. Les experts en sécurité informatique qui se considèrent comme des « white hats » se concentrent sur la protection des systèmes et des informations contre les menaces informatiques, plutôt que sur l’exploitation de ces faiblesses pour des gains illicites.

Les experts en sécurité informatique « white hat » peuvent travailler pour des entreprises ou des organisations gouvernementales, ou être des indépendants. Ils peuvent également être employés par des sociétés de cybersécurité qui offrent des services de test d’intrusion, d’analyse de vulnérabilité et de conformité réglementaire. Leur rôle est de protéger les systèmes et les informations contre les attaques, en utilisant les mêmes techniques et outils que les pirates informatiques, mais de manière éthique et légale.

Les « white hats » peuvent également participer à des programmes de récompenses pour la sécurité, où ils sont récompensés financièrement pour découvrir des vulnérabilités dans les systèmes et les informer aux propriétaires pour qu’ils puissent les corriger. Cela est connu sous le nom de « bug bounties »

Il est important de noter que les experts en sécurité informatique « white hat » suivent des protocoles éthiques stricts pour s’assurer qu’ils ne causent pas de dommages aux systèmes et aux informations qu’ils protègent. Ils travaillent également en étroite collaboration avec les propriétaires des systèmes et les organismes de réglementation pour s’assurer que les vulnérabilités sont corrigées de manière efficace et en conformité avec les lois et les normes en vigueur.

En conclusion, les experts en sécurité informatique « white hat » jouent un rôle crucial dans la protection des systèmes et des informations contre les menaces informatiques. Leur travail est éthique, légal et essentiel pour assurer la sécurité de notre monde numérique.

Un « grey hat » est un terme utilisé pour décrire un individu ou une entreprise qui pratique l’éthique de la sécurité informatique de manière ambigüe. Il peut utiliser des techniques qui sont considérées comme malveillantes, comme le piratage de comptes ou l’exploitation de vulnérabilités, mais il le fait pour des raisons de sécurité, pas pour des gains illicites.

Les grey hats peuvent effectuer des tests d’intrusion sur les systèmes sans autorisation explicite de la part de la cible, ou bien utiliser des techniques malveillantes pour trouver des vulnérabilités dans les systèmes, sans toujours les signaler aux propriétaires. Il peut également décider de rendre publique les vulnérabilités qu’ils ont trouvées sans le consentement des propriétaires.

Il est important de noter que les grey hats opèrent souvent dans une zone grise entre légalité et illégalité, et leur action peut être considérée comme malveillante par les propriétaires des systèmes et les organismes de réglementation, même si leur intention est de protéger la sécurité des systèmes. Cela peut entraîner des conséquences juridiques pour les grey hats et des coûts importants pour les propriétaires des systèmes.

En résumé, les grey hats peuvent jouer un rôle important dans la découverte de vulnérabilités dans les systèmes, mais ils opèrent souvent dans une zone grise entre légalité et illégalité. Il est important de travailler avec des experts en sécurité informatique « white hat » pour s’assurer que les vulnérabilités sont corrigées de manière efficace et en conformité avec les lois et les normes en vigueur. Il est également important de se rappeler que leur action peut causer des dommages aux systèmes et aux propriétaires.

Un « black hat » est un terme utilisé pour décrire un individu ou une entreprise qui pratique l’éthique de la sécurité informatique de manière malveillante. Les experts en sécurité informatique qui se considèrent comme des « black hats » se concentrent sur l’exploitation de faiblesses dans les systèmes et les informations pour des gains illicites, plutôt que sur la protection de ces systèmes contre les menaces informatiques.

Les experts en sécurité informatique « black hat » peuvent utiliser des techniques de piratage de comptes, de vol d’identité, de vente de logiciels malveillants et d’autres activités illégales pour obtenir des informations sensibles ou des avantages financiers. Ils peuvent également utiliser des techniques de phishing, de spamming et d’autres formes de cybercriminalité pour voler des informations ou de l’argent aux individus et aux entreprises.

Il est important de noter que les activités des experts en sécurité informatique « black hat » sont illégales et peuvent entraîner des conséquences juridiques graves. Les « black hats » peuvent être poursuivis en justice et condamnés à des peines de prison et des amendes pour leurs activités illégales. Les experts en sécurité informatique « black hat » peuvent également causer des dommages importants aux individus et aux entreprises, en volant des informations sensibles ou en endommageant des systèmes informatiques.

En conclusion, les experts en sécurité informatique « black hat » sont des criminels informatiques qui utilisent des techniques illégales pour obtenir des informations sensibles ou des avantages financiers. Leur travail est illégal et peut causer des dommages importants aux individus et aux entreprises. Il est important de protéger les systèmes et les informations contre ces menaces en utilisant des mesures de sécurité adéquates et en signalant toute activité suspecte aux autorités compétentes.